2009年5月5日 13:00时google已经除下此这些钓鱼网站,希望在此期间访问过或装过钓鱼网站的"YY",先清毒再上游戏。

Google会接受钓鱼木马网站广告赞助链接?相信大家都不会认为这事实,这种事大家会认为百度才会去做。

于是到google搜证实一下,简直难以至信,不要太过信任Google。

盗号集团之前在百度里做推广同样是挂此钓鱼网站,国服魔兽世界都快要易主了,继续还在google大手笔做广告,难道是最后的疯狂?

图1:广告显示是yy.duowan.com 点进去却转到 hxxp://www.yy-duowan.com/

对一些上网经验不足的人来说,或许会认为是YY语音官方网站为宣传在google里做出的广告,于是就中招。

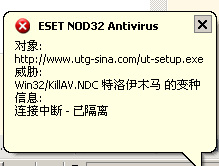

图2,这个是UT 关键字

ut.sina.com.cn 点进去却转到 hxxp://ut-sina.com.cn/?gclid=CP_L4Z2unZoCFQMdewodnmDS-A

里面下载的程序,还有专门做过免杀。

希望大家长个心眼,看起来似官方网站有时候点进去缺非官方网站,避免中招。也请google迅速处理把有毒赞助商踢出门外。

以下为分析 里面钓鱼网站下载的动作行为,此为魔兽世界盗号木马。

Ultra String Reference

Address Disassembly Text String

00401028 push 00403010 rsor

0040133B push ebp (initial cpu selection)

00401372 push 004030E4 installpath

00401377 push 004030B0 software\blizzard entertainment\world of warcraft

004013C9 push 004030A0 msdfjsadfjd.da

004013D8 push 0040309C t

004013F9 push 00403098 wo

00401408 push 00403090 w.exe

00401448 push 00403088 wow.exew.exe

004014CD push 00403078 divxdecoder.dllwow.exew.exe

00401513 push 00403078 divxdecoder.dllwow.exew.exe

00401582 push 0040305C xe

004015DF push 0040304C 1

00401644 push 00403000 msdfjsadfjd.datrsor

004016BF push 00403038 hookon

004016C7 push 00403030 hookoffhookon

00401737 push 00403088 wow.exew.exe

004017C0 push 00403078 divxdecoder.dllwow.exew.exe

00401805 push 00403078 divxdecoder.dllwow.exew.exe

0040188D push 00403018 %temp%\mswsasystem.gif

00404499 push 1000704C \n

00404752 push 100070B8 \n

00404A0E push 1000704C \n

00405D5D push 1000736C 枋:

00405E32 push 1000736C 枋:

00406840 push 10007464 梃g9

00406D11 push 100073B0 :

0040703A push 10005370 j

00407348 push 10007530 9

004074BA push 10007530 9

|ooDD.net | Powered By Z-Blog |

|ooDD.net | Powered By Z-Blog |